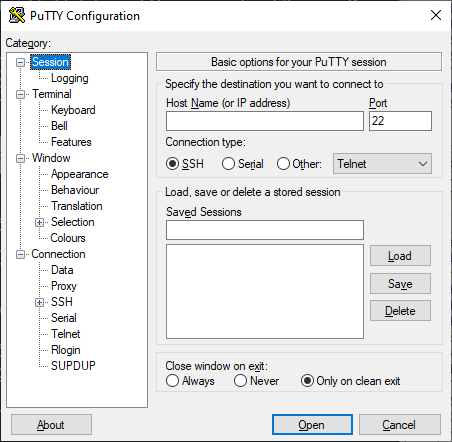

Unter Hostname müsst ihr eure IP vom Server eintragen.

Port 22 bleibt erstmal und dann auf Open.

Die Einblendung für (Fingerprint) einmal bestätigen.

Nun loggt ihr euch als “root” ein.

Passwort habt ihr beim Bestellen des Servers bekommen bzw. festgelegt

Sobald wir uns das erste Mal auf unseren Linux-Server angemeldet haben, müssen wir das System auf den neusten Stand bringen, um so eine Grundlage zu schaffen.

Jetzt erstellen wir uns einen neuen Benutzer der SSH und Sudo Rechte bekommt, für diesen Benutzer erstellen wir zusätzlich noch einen SSH-Schlüssel und blockieren den reinen Login via SSH für den Root-Nutzer.

[username = beliebiger Name für den Benutzer. z.b. hans (Hinweis: der Name muss kleingeschrieben werden)]

Wir bearbeiten nun die SSH-Konfigurations-Datei, um den SSH-Port zu ändern, SSH-Root-Login zu blockieren und eine SSH - Verbindung nur via SSH-Schlüssel zu erlauben.

(Vorsicht beim Eingeben!) (Sollte ein [#] vor der jeweiligen Zeile sein, entfernt das #)

Nun speichern mit STRG + O [Enter zum bestätigen] und mit STRG + X die Config schließen

ED25519 ist ein relativ neues kryptografisches Verfahren, das auf der Edwards-Kurve basiert und das EdDSA (Edwards-curve Digital Signature Algorithm) verwendet. Es wurde entwickelt, um eine höhere Sicherheit und Effizienz zu bieten als ältere Verfahren wie RSA. Der Hauptvorteil von ED25519 liegt in seiner kleineren Schlüssellänge (256 Bit), die eine ähnliche oder sogar höhere Sicherheit als ein 4096-Bit RSA-Schlüssel bietet, aber schneller zu generieren und zu validieren ist.

Ein weiterer Vorteil von ED25519 ist die beständigere Sicherheit gegenüber bestimmten Angriffen, wie beispielsweise Kollisionsangriffen, und die deterministische Signaturerstellung, die potenzielle Risiken bei der Erzeugung von Schlüsseln durch unsichere Zufallszahlen ausschließt.

Im Vergleich zu RSA benötigt ED25519 nur deutlich weniger Speicherplatz, was die Verwaltung und Übertragung der Schlüssel erleichtert und die Performance verbessert, insbesondere bei der Verwendung in SSH-Verbindungen.

Warum ED25519 statt RSA?

Für die meisten modernen Anwendungen, insbesondere beim Sichern von SSH-Verbindungen, wird ED25519 aufgrund dieser Vorteile bevorzugt. Ältere RSA-Methoden (insbesondere mit Schlüsseln von 2048 Bit oder weniger) gelten heute als weniger sicher und langsamer.

Weitere Details und Quellen:

Wir wechseln zu unserem neuen erstellten Benutzer und generieren uns einen ED25519 Schlüssel, mit Passwort und erhalten somit eine verbesserte Authentifizierung auf kryptografischer Technik für den SSH-Login.

Bestätigt den Namen: "/home/username/.ssh/ed25519" mit Enter und aktiviert die Passphrase (Passwort), somit gebt ihr euren Schlüssel ein zusätzliches Passwort.

Nun müssen wir den erstellten öffentlichen Schlüssel, in die authorized_keys einbinden / umbennen, damit dieser Schlüssel an den Benutzer angebunden weerden kann.

Markiert die komplette Ausgabe,

Von

[ -----BEGIN OPENSSH PRIVATE KEY----- ]

…

Bis

[ -----END OPENSSH PRIVATE KEY----- ]

(Damit wird der Key kopiert, erstellt euch eine Textdatei auf dem Desktop und benennt diese in “sshkey" (ohne .txt am Ende!) fügt nun den kopierten Schlüssel ein und speichert diese Datei.

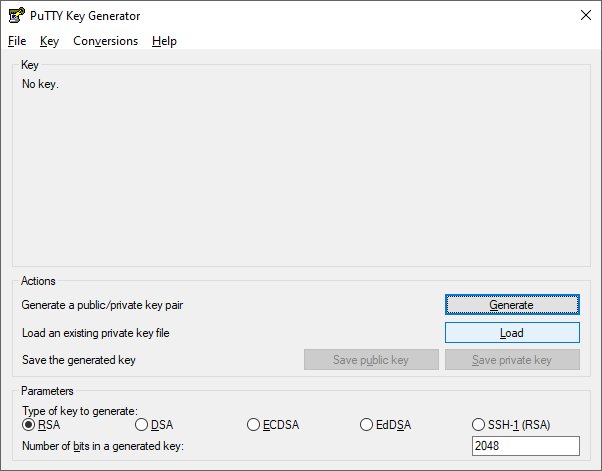

Wir benötigen zunächst das Programm "PuTTYgen", das zusammen mit PuTTY geliefert wird.

Öffnen Sie PuTTYgen und klicken Sie auf "Load". Wählen Sie unter der Kategorie "Alle Dateien (*.*)" unsere gespeicherte sshkey-Datei aus.

Geben Sie das Passwort ein, das bei der Erstellung verwendet wurde, und klicken Sie anschließend auf "Save private Key".

Vergeben Sie einen Namen für den Schlüssel, z. B. "DebianKey".

Nun sollten wir einen Schlüssel namens "DebianKey.ppk" besitzen.

Dieser Schlüssel ist wichtig und darf niemals verloren gehen.

Er ist vergleichbar mit einem Wohnungsschlüssel - wenn Sie ihn verlieren, haben Sie keinen Zugriff mehr auf das System.

Wir wechseln zunächst erstmal wieder zum Root-User und öffnen die "Sudoers" Konfigurations-Datei.

Wir müssen in der Datei nun überprüfen, ob folgender Abschnitt vorhanden ist:

Sollte der oben genannte Eintrag, nicht vorhanden sein,

Müssen wir unter “#User privilege specification” nachträglich einfügen.

Wir speichern mit STRG + O [Enter zum Bestätigen] und mit STRG + X die Konfiguration schließen.

Jetzt müssen wir den SSH Dienst noch neu starten, um die Änderungen wirksam zu machen.

Lasst das aktuelle Terminalfenster (Putty) geöffnet.

(Falls ihr einen Fehler gemacht habt, könnt ihr euch aus diesem Terminalfenster ausschließen und somit eure Änderungen rückgängig machen.)

Startet nun erneut Putty.

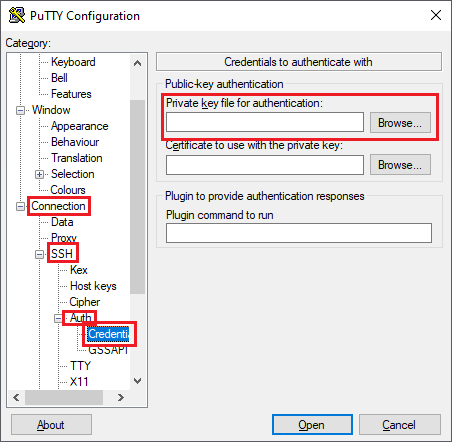

Als Erstes müssen wir unseren erstellten SSH-Key in Putty einbinden.

Unter dem Abschnitt "Auth" könnt ihr euren Key einfügen. Klickt dazu auf "Browse" und wählt euren Key aus.

Beachtet: Wenn ihr euren Key auf eurem PC in ein anderes Verzeichnis verschoben habt, müsst ihr diese Änderung auch in Putty anpassen.

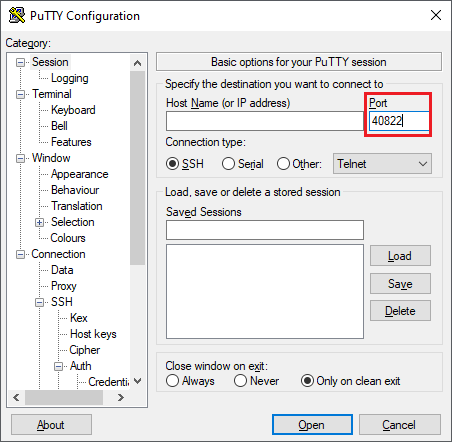

Nun könnt ihr zur Sitzung (Session) zurückkehren.

Gebt unter "Host Name" erneut die IP-Adresse eures Servers ein. Beachtet jedoch, dass ihr den neuen SSH-Port angebt, den ihr zuvor in der "sshd_config" festgelegt habt.

Unter "Saved Sessions" könnt ihr einen Namen eingeben und mit "Save" speichern.

Dadurch habt ihr eine Schnellverbindung zu eurem Server mit dem SSH-Key, ohne immer alles neu eingeben zu müssen.

Verbindet euch nun durch Doppelklick auf euren Server.

Wenn die Verbindung hergestellt ist, müsst ihr euch mit eurem [Benutzernamen] anmelden.

Der SSH-Key sollte nun automatisch erkannt werden.

Gebt nun das Passwort ein, das ihr für euren Key erstellt habt.

Wenn dies funktioniert, habt ihr alles richtig gemacht.

CrowdSec ist ein neues Sicherheitsprojekt zum Schutz von Servern, Diensten, Containern oder virtuellen Maschinen im Internet mit einem serverseitigen Agenten.

Das Projekt wurde inspiriert von Fail2Ban und es soll eine kollaborative und modernisierte Version dieses Rahmens zur Verhinderung von Eindringlingen sein.

Die Hauptaufgabe von Crowdsec und der Firewall ist die Überwachung von Serveranfragen auf der Maschine, sollten hier auffällige Verbindungsversuche stattfinden, prüft Crowdsec dies, und sperrt die IP bei schweren Vorfällen, um so Distributed Denial of Service, Brute-Force Angriffe und vieles mehr zu verhindert.

Wir installieren zunächst erstmal die "Firewall" auf Basis von iptables und bestätigen beide Abfragen mit JA

Jetzt müssen wir unseren neuen SSH Port in der Firewall freigeben, den alten Port blockieren und die Firewall aktivieren.

(Bestätigt die Abfrage mit Ja)

In unserem Dokument war der SSH-Port 40822, solltet ihr einen anderen Port gewählt haben, tragt ihr natürlich diesen ein.

Anschließend aktivieren wird das Logging und schalten die Firewall scharf.

Als nächsten installieren wir die Crowdsec Security Engine (Überwachung).

Dieser Dienst überwacht die Logs und analysiert diese auf verdächtige Aktivitäten.

Die Crowdsec Konfiguration muss für die spätere Installation von Pterodactyl oder andere http Port-Dienste, aufgrund doppelter Port Belegung, konfiguriert werden.

Zeitgleich werden wir die Datenbankverarbeitung optimieren

Die Lokale API von Crowdsec müssen wir ebenfalls konfigurieren.

Um die geänderte Konfigurationen von Crowdsec umzusetzen, müssen wir den Dienste neu starten.

Jetzt installieren wir unseren Crowdsec Bouncer (Abwehr).

Dieser Dienst setzt die Entscheidungen der Security Engine um, und blockiert gegebenenfalls die verdächtigten IP-Adressen.

Auch die Bouncer Konfiguration müssen wir ändern.

Zusätzlich werden wir die Crowdsec Kollektion für Pterodactyl (SFTP-Überwachung) installieren, damit SFTP ebenfalls überwacht wird.

Damit Crowdsec auch richtig arbeiten kann, müssen wir den Port 8081 in der Firewall freigeben.

Um die geänderte Konfigurationen von Crowdsec und der Firewall umzusetzen, müssen wir die beiden Dienste neu starten.

Durch diese durchgeführten sicherheitsrelevanten Einstellungen und Installationen haben wir nun einen robusten Schutzmechanismus aufgebaut.

Ihr seid inzwischen deutlich sicherer vor potenziellen Angriffen von bösartigen Angreifern geschützt.

Mit diesen Maßnahmen haben wir die Sicherheit eures Systems erheblich verbessert und können nun mit einem beruhigten Gefühl arbeiten.